За чем на самом деле охотились злоумышленники, устроившие кибератаку на МВД

Как и предполагалось, массовая кибер-атака 12 мая оказалась прикрытием для похищения баз данных, хранящихся на серверах государственных структур, в том числе персональных данных россиян. Напомним, в пятницу днем на десятках тысячах компьютеров появился вирус-шифровальщик WannaCry, который не давал возможность открывать хранящиеся на дисках данные, а за расшифровку требовал 300 долларов в криптовалюте (виртуальные деньги, которыми можно анонимно расплачиваться в цифровом мире).

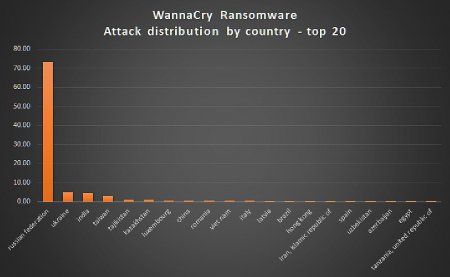

Глобальная хакерская атака по странам: больше всего зараженных компьютеров - в России

40 минут без защиты

Из-за атаки хакеров в некоторых российских регионах в ГИБДД прекращена выдача водительских прав и госномеров. Называют Санкт-Петербург, Татарстан, Новосибирск и Карелию. Но, видимо, есть и другие пострадавшие сети. Целью злоумышленников была база федеральной информационной системы регистрации (ФИСМ). Пока на местах разбирались с заставками (программа показывала пользователям сообщение о том, что необходимо заплатить для того, чтобы файлы были разблокированы), злоумышленники скачивали базу ФИСМ. Незащищенными сервера ГИБДД были около 40 минут. Какую часть данных смогли украсть за это время, остается только догадываться.

Взломщики таким образом получали данные не только о гражданах и их автотранспорте, но и доступ к базе судебных приставов – она связана с ФИСМ.

Сайт полиции некоторое время работал с перебоями. Фото: скриншот сайта МВД

Подтвердил атаку на свои серверы Банк России и Сбербанк, МВД, Минздрав. РЖД сообщила о нападении кибервзломщиков. В компании заявили, что вирус удалось локализовать и перевозки пассажиров и грузов идут в рабочем режиме.

Непростой вирус

Учитывая массовый характер атак именно на компьютеры государственных учреждений, силовых структур, важнейших компании, отвечающих за транспортные и другие инфраструктурные системы, вряд ли можно говорить о некоем хулиганстве или проделках вымогателей, желающих подзаработать. Компьютерные системы МВД, Банка России, Сбербанка, РЖД обладают очень мощной противовирусной защитой. На ее поддержание и развитие тратятся миллионы рублей. И, будьте уверены, это гораздо более глубокая и тщательно организованная система по сравнению с антивирусами, установленными на домашние компьютеры. Так просто «обычный вирус-вымогатель», как его называют некоторые аналитики, забраться в такие системы не мог.

Разведка боем

Есть статистика, что наиболее массированные атаки проходили на компьютерные системы, расположенные в России. (Кроме того, были атакованы компьютеры в Китае, Индии, США, Западной Европе). Вполне возможно, это был ответ некоей группы хакеров на информацию, которая со времен выборов президента США гуляет в западной прессе – мол, русские программисты вмешивались в ход избирательного процесса. И тогда можно говорить о том, что произошла лишь разведка боем. Системы защиты важнейших структур страны проверялись на крепость. И в этом случае, конечно, хакеры пробивались к базам данных.

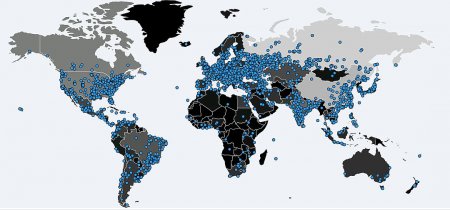

Карта распространения опасного компьютерного вируса.

Уже несколько лет основатель «Лаборатории Касперского» Евгений Касперский говорит о том, что противостояние между государственными структурами и террористами будет перемещаться в виртуальный мир. Это сегодня и происходит. Зачем закладывать бомбу под плотину, когда можно вывести из строя электронную систему, которой она управляется, и дистанционно открыть створки в нужный момент? А какой хаос можно посеять если просто-напросто снести базы регистрации граждан и их автомобилей? Электронные базы данных, конечно, во многом облегчают нам жизнь. Но возрастает и опасность того, что, попав в недобрые руки, они станут оружием влияния.

А раз так, то можно предположить – атаки, подобные той, которая-то произошла 12 мая, будут повторяться. Сейчас хакеры выяснили, насколько быстро наши специалисты по компьютерной безопасности могут реагировать на угрозу, проверили, как глубоко они могут прорваться на серверы. И через какое-то время атаку повторят. Но уже наверняка по другому сценарию и под другим прикрытием.

Кстати, бывший сотрудник американских спецслужб Эдвард Сноуден считает, что Агентство национальной безопасности (АНБ), электронная разведка США, косвенно несет ответственность за кибератаку, поразившую 12 мая десятки тысячи компьютеров. Об этом он сообщил на своей странице в Twitter:

«Вот это да: решение АНБ создать инструменты для атаки на американское программное обеспечение сейчас угрожает жизни пациентов в больницах». «Несмотря на предупреждения, АНБ создала опасные инструменты для проведения атак, которые могут поражать западное программное обеспечение, сегодня мы видим, чего это стоило».

Американская газета Politico, передает ТАСС, пишет, что хакеры, организовавшие кибератаки по всему миру, использовали шпионское программное обеспечение, разработанное для АНБ. То есть, опять же, речь не идет только о вымогательстве, но и о компьютерном шпионаже.

Счастливое излечение?

Сейчас в западной прессе публикуют почти что святочные рассказы о том, как эпидемию WannaCry удалось остановить. Оказывается, британский аналитик Дариен Хусс (Darien Huss) из «охранной фирмы» Proofpoint обнаружил зашитое в коде вредоносной программы незарегистрированное доменное имя iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com. На него и направлялись запросы. Он решил приобрести этот домен. Стоил тот всего 11 долларов. И – внимание! – как только он это сделал, распространение вируса прекратилось. Оказывается, в зловредную программу была вшита такая возможность.

Переводим на понятный язык. Хакеры, запустившие вирус на десятки тысяч компьютеров, пробившие мощную защиту компьютерных систем – в том числе испанской Telefonica, нашего «Мегафона», Сбербанка, МВД и Банка России – оказывается, просто изощренно баловались. В коде своей зловредной программы они прописали – если у сайта, название которого состоит из бессмысленного набора букв, появится хозяин, то атаки прекратятся. То есть как в детской игре «Замри. Отомри» - хлопнул в ладоши, и все сразу стало хорошо.

А кто первый отгадает загадку, зашифрованную в коде, тот и остановит мировую эпидемию. Красиво, по-голливудски, не правда ли?

Многие информагенства, распространив историю о том, как везунчик-Дариен случайно спас мир, просто не глянули на сайт «охранной фирмы Proofpoint», где он работает. А это не обычная охранная фирма – это крупнейшая компания по обеспечению кибербезопасности. Ее штаб-квартира находится в городе Саннивейл (Калифорния, США) - это как раз в Силиконовой долине. Дариен работает в ее британском отделении.

Вопрос: а зачем создателям вируса встраивать в свое «произведение» подобный «рубильник», который мгновенно останавливает распространение зловреда? Может быть, если уже дальше раскапывать историю исходя из «теории заговора», это было нужно, чтобы красиво выйти из игры тогда, когда цели будут достигнуты? И, может быть, Дариен просто знал, где находится этот «рубильник»?

Кстати, уже зараженные вирусом компьютеры такая процедура не спасает. Их все равно придется расшифровывать, создавая программу-дешифратор (если еще это получится сделать). После того, как «рубильник» выключили, владельцы компьютеров c операционной системой Windows просто получили временную передышку и могут быстро установить специальную заплатку-патч, который закрывает уязвимость их систем. Специалисты по компьютерной безопасности говорят – если злоумышленники отредактируют код, вирус снова отправится бродить во виртуальному миру. Весь вопрос в том, когда хакерам это понадобится сделать.

По материалам

Глобальная хакерская атака по странам: больше всего зараженных компьютеров - в России

40 минут без защиты

Из-за атаки хакеров в некоторых российских регионах в ГИБДД прекращена выдача водительских прав и госномеров. Называют Санкт-Петербург, Татарстан, Новосибирск и Карелию. Но, видимо, есть и другие пострадавшие сети. Целью злоумышленников была база федеральной информационной системы регистрации (ФИСМ). Пока на местах разбирались с заставками (программа показывала пользователям сообщение о том, что необходимо заплатить для того, чтобы файлы были разблокированы), злоумышленники скачивали базу ФИСМ. Незащищенными сервера ГИБДД были около 40 минут. Какую часть данных смогли украсть за это время, остается только догадываться.

Взломщики таким образом получали данные не только о гражданах и их автотранспорте, но и доступ к базе судебных приставов – она связана с ФИСМ.

Сайт полиции некоторое время работал с перебоями. Фото: скриншот сайта МВД

Подтвердил атаку на свои серверы Банк России и Сбербанк, МВД, Минздрав. РЖД сообщила о нападении кибервзломщиков. В компании заявили, что вирус удалось локализовать и перевозки пассажиров и грузов идут в рабочем режиме.

Непростой вирус

Учитывая массовый характер атак именно на компьютеры государственных учреждений, силовых структур, важнейших компании, отвечающих за транспортные и другие инфраструктурные системы, вряд ли можно говорить о некоем хулиганстве или проделках вымогателей, желающих подзаработать. Компьютерные системы МВД, Банка России, Сбербанка, РЖД обладают очень мощной противовирусной защитой. На ее поддержание и развитие тратятся миллионы рублей. И, будьте уверены, это гораздо более глубокая и тщательно организованная система по сравнению с антивирусами, установленными на домашние компьютеры. Так просто «обычный вирус-вымогатель», как его называют некоторые аналитики, забраться в такие системы не мог.

Разведка боем

Есть статистика, что наиболее массированные атаки проходили на компьютерные системы, расположенные в России. (Кроме того, были атакованы компьютеры в Китае, Индии, США, Западной Европе). Вполне возможно, это был ответ некоей группы хакеров на информацию, которая со времен выборов президента США гуляет в западной прессе – мол, русские программисты вмешивались в ход избирательного процесса. И тогда можно говорить о том, что произошла лишь разведка боем. Системы защиты важнейших структур страны проверялись на крепость. И в этом случае, конечно, хакеры пробивались к базам данных.

Карта распространения опасного компьютерного вируса.

Уже несколько лет основатель «Лаборатории Касперского» Евгений Касперский говорит о том, что противостояние между государственными структурами и террористами будет перемещаться в виртуальный мир. Это сегодня и происходит. Зачем закладывать бомбу под плотину, когда можно вывести из строя электронную систему, которой она управляется, и дистанционно открыть створки в нужный момент? А какой хаос можно посеять если просто-напросто снести базы регистрации граждан и их автомобилей? Электронные базы данных, конечно, во многом облегчают нам жизнь. Но возрастает и опасность того, что, попав в недобрые руки, они станут оружием влияния.

А раз так, то можно предположить – атаки, подобные той, которая-то произошла 12 мая, будут повторяться. Сейчас хакеры выяснили, насколько быстро наши специалисты по компьютерной безопасности могут реагировать на угрозу, проверили, как глубоко они могут прорваться на серверы. И через какое-то время атаку повторят. Но уже наверняка по другому сценарию и под другим прикрытием.

Кстати, бывший сотрудник американских спецслужб Эдвард Сноуден считает, что Агентство национальной безопасности (АНБ), электронная разведка США, косвенно несет ответственность за кибератаку, поразившую 12 мая десятки тысячи компьютеров. Об этом он сообщил на своей странице в Twitter:

«Вот это да: решение АНБ создать инструменты для атаки на американское программное обеспечение сейчас угрожает жизни пациентов в больницах». «Несмотря на предупреждения, АНБ создала опасные инструменты для проведения атак, которые могут поражать западное программное обеспечение, сегодня мы видим, чего это стоило».

Американская газета Politico, передает ТАСС, пишет, что хакеры, организовавшие кибератаки по всему миру, использовали шпионское программное обеспечение, разработанное для АНБ. То есть, опять же, речь не идет только о вымогательстве, но и о компьютерном шпионаже.

Счастливое излечение?

Сейчас в западной прессе публикуют почти что святочные рассказы о том, как эпидемию WannaCry удалось остановить. Оказывается, британский аналитик Дариен Хусс (Darien Huss) из «охранной фирмы» Proofpoint обнаружил зашитое в коде вредоносной программы незарегистрированное доменное имя iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com. На него и направлялись запросы. Он решил приобрести этот домен. Стоил тот всего 11 долларов. И – внимание! – как только он это сделал, распространение вируса прекратилось. Оказывается, в зловредную программу была вшита такая возможность.

Переводим на понятный язык. Хакеры, запустившие вирус на десятки тысяч компьютеров, пробившие мощную защиту компьютерных систем – в том числе испанской Telefonica, нашего «Мегафона», Сбербанка, МВД и Банка России – оказывается, просто изощренно баловались. В коде своей зловредной программы они прописали – если у сайта, название которого состоит из бессмысленного набора букв, появится хозяин, то атаки прекратятся. То есть как в детской игре «Замри. Отомри» - хлопнул в ладоши, и все сразу стало хорошо.

А кто первый отгадает загадку, зашифрованную в коде, тот и остановит мировую эпидемию. Красиво, по-голливудски, не правда ли?

Многие информагенства, распространив историю о том, как везунчик-Дариен случайно спас мир, просто не глянули на сайт «охранной фирмы Proofpoint», где он работает. А это не обычная охранная фирма – это крупнейшая компания по обеспечению кибербезопасности. Ее штаб-квартира находится в городе Саннивейл (Калифорния, США) - это как раз в Силиконовой долине. Дариен работает в ее британском отделении.

Вопрос: а зачем создателям вируса встраивать в свое «произведение» подобный «рубильник», который мгновенно останавливает распространение зловреда? Может быть, если уже дальше раскапывать историю исходя из «теории заговора», это было нужно, чтобы красиво выйти из игры тогда, когда цели будут достигнуты? И, может быть, Дариен просто знал, где находится этот «рубильник»?

Кстати, уже зараженные вирусом компьютеры такая процедура не спасает. Их все равно придется расшифровывать, создавая программу-дешифратор (если еще это получится сделать). После того, как «рубильник» выключили, владельцы компьютеров c операционной системой Windows просто получили временную передышку и могут быстро установить специальную заплатку-патч, который закрывает уязвимость их систем. Специалисты по компьютерной безопасности говорят – если злоумышленники отредактируют код, вирус снова отправится бродить во виртуальному миру. Весь вопрос в том, когда хакерам это понадобится сделать.

По материалам

Источник - Русская весна (rusnext.ru)